Управление на сигурността

Най-сигурната ERP система от корпоративен клас

Управлението на сигурността на ERP е от решаващо значение за успеха на всяка организация. Всяка компания, която внедрява ERP система, трябва да разполага с цялостен план за сигурност, за да защити чувствителните си данни. Заплахите за сигурността идват под различни форми, затова е важно да бъдете подготвени за тях.

Една от често срещаните заплахи е неоторизираният достъп до данните. Хакерите могат да получат достъп до вашата система, като използват уязвимости в софтуера или отгатнат паролите ви. След това те могат да откраднат или да повредят данните ви.

SIX ERP се справя с повечето задачи, свързани със сигурността, като прилага подходящи процеси, списъци за контрол на достъпа, криптиране и откриване на заплахи.

Мерки за сигурност в SIX ERP:

- Списъци за управление на достъпа

- Роли на потребителите

- Двуфакторно удостоверяване на автентичността (TFA)

- Криптиране

- SSL

- Изолация на системен модул

- Засичане на заплахи и прониквания

Списъците за контрол на достъпа (ACL) са функция за сигурност, използвана в системите за планиране на ресурсите на предприятието (ERP), за да се контролира кои потребители имат достъп до данни. ACL работят чрез задаване на разрешения на потребители или групи от потребители, като определят кои действия могат да извършват по отношение на кои данни. Това ще позволи на администраторите да контролират кой може да вижда и редактира конкретни данни в системата.

ACL обикновено се реализират като списък с разрешения, свързани с всеки потребител или група. Тези разрешения могат да включват права за четене, запис и изтриване или други действия, необходими за системата. Когато даден потребител се опитва да получи достъп до данни, ACL се проверява, за да се определи дали той има съответните разрешения за това. Ако нямат, заявката се отхвърля.

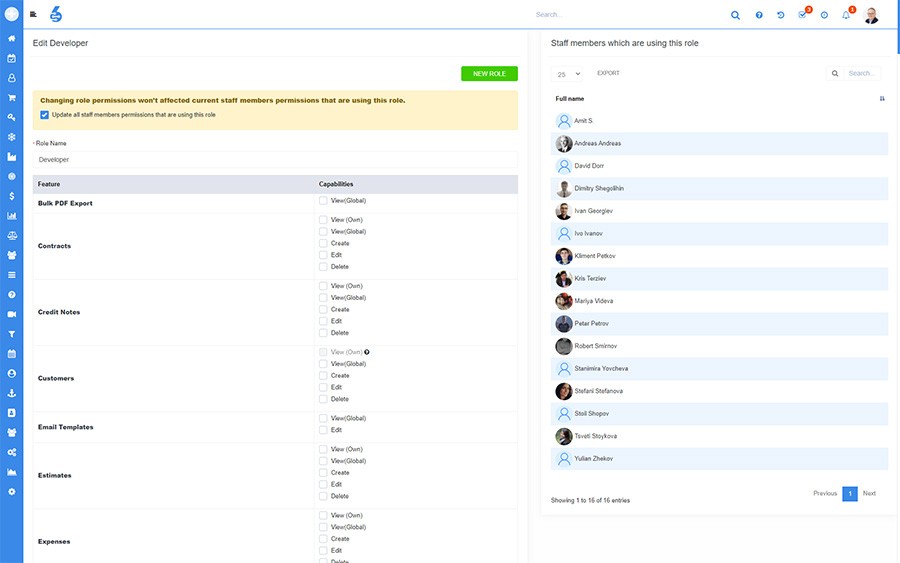

ACL могат да бъдат конфигурирани в SIX ERP по няколко различни начина. Най-разпространеният подход е да се използва сигурност, базирана на роли, при която потребителите се разпределят в роли, а на ролите се предоставят съответните разрешения. Този подход е популярен, тъй като е лесен за конфигуриране и управление. Друг метод е да се използва сигурност, базирана на обекти, при която всеки обект в системата има свой собствен ACL. Обектно-базираните ACL могат да бъдат по-сложни за конфигуриране, но предлагат допълнителна гъвкавост, особено за служители от различни отдели.

ACL са съществена част от стратегията за сигурност на SIX. ACL помагат да се гарантира, че само упълномощени потребители имат достъп до чувствителни данни и помагат за защита на данните на вашата организация от неоторизиран достъп или промяна.

Има няколко роли, които са предварително дефинирани в SIX ERP. Всяка от тези роли има специфично предназначение. Ролите помагат за защита на системата и гарантират, че хората не могат да правят неща, които не трябва. Ролите Администратори, Супер администратори и Обикновен персонал са примери за предварително дефинирани роли. В зависимост от случая на използване Администраторите подобряват системата, като дефинират допълнителни роли, например роли на Персонал по продажбите, роли на Ръководител на проект или роли на Складовник.

Двуфакторното удостоверяване (2FA) е процес, който помага да защитите акаунта си, като изисква две форми на идентификация, преди да позволи влизане. Най-разпространеният начин за осигуряване на 2FA е чрез комбинация от нещо, което знаете, например парола, и нещо, което имате, например ключ за сигурност или код. След като предоставите потребителското си име и парола, когато се опитате да влезете в системата, ще бъдете помолени да предоставите и ключа за сигурност или кода. Това допълнително ниво на сигурност може да помогне за защита на профила ви от неоторизиран достъп, дори ако някой знае паролата ви.

В SIX ERP 2FA се използва за защита на потребителски акаунти, данни и системи. Например, след като предоставите потребителското си име и парола, може да бъдете помолени да предоставите код за сигурност, генериран от системата и изпратен чрез текстово съобщение или имейл. След това този код се въвежда в системата, за да се потвърди самоличността ви и да се разреши достъпът. 2FA може да се използва и за подпомагане на защитата на данните, съхранявани в системата.

Един от най-важните аспекти на сигурността на SIX ERP е да се гарантира, че чувствителните данни са криптирани. Това помага да се гарантира, че ако част от тези данни са компрометирани, те не могат да бъдат достъпни и използвани по злонамерен начин. Използват се няколко различни алгоритъма за криптиране в зависимост от конкретните нужди или функции.

SIX ERP използва криптиране, базирано на алгоритъм, който се разменя между AES (Advanced Encryption Standard) 2048 и RSA (Rivest Shamir Adleman).

Протоколът TLS (Transport Layer Security) осигурява механизъм за защитени комуникации в компютърна мрежа. TLS е най-актуалната и широко използвана версия на протокола SSL. TLS използва комбинация от криптография със симетрични ключове и криптография с публични ключове за защита на комуникациите.

TLS предоставя две основни услуги за сигурност:

- Конфиденциалност - Данните се криптират, така че да могат да бъдат прочетени само от получателя, за когото са предназначени.

- Удостоверяване - Проверява се самоличността на подателя или получателя, като се гарантира, че данните не са били подправени по време на преноса.

TLS се използва широко в интернет, включително в уеб браузъри и приложения за електронна поща. TLS се използва и в корпоративните мрежи за защитена комуникация между компютри и сървъри. SIX ERP използва SSL/TLS криптиране за цялата транзитна информация от нашата инфраструктура към вашата - и обратно.

Като изолира вашата ERP система в защитен Модул, SIX запазва данните ви в безопасност и предотвратява скъпоструващи пробиви. За разлика от системите SAAS, високото ниво на изолация на данните е от ключово значение да бъдат защитени и излолирани. Изолирането на POD е ключът към запазването на вашите данни.

Засичането на заплахи и прониквания е неразделна част от плана за управление на сигурността на SIX ERP. Ние помагаме на организациите да защитят своите данни и системи от увреждане чрез наблюдение и идентифициране на заплахи и прониквания. За откриване на заплахи и прониквания се използват много различни техники, включително:

- Разпознаване на модели: Идентифициране на необичайни модели в дейността на системата.

- Сканиране на уязвимости: Сканиране на системите SIX ERP за известни уязвимости.

- Тестване за проникване: Провеждане на симулирани атаки срещу системите с цел идентифициране на слабости, които реалните нападатели биха могли да използват.

Внимателно обмисляме методите за откриване на заплахи и прониквания, които са най-подходящи за сигурността на клиента.

“ Намерихме най-персонализираното решение, което замени нашето предишно CRM решение, с което работихме твърде дълго време. ”

Людмил Лаков

Директор Продажби | CANTEKИскате ли сами да изпробвате SIX?

Нуждаете се от помощ, имате въпроси или желаете да получите безплатна демонстрация?

Моля, прочетете нашата Политика за поверителност за това как обработваме лични данни. Никога няма да споделяме вашите данни!